Kaip naudoti USB raktą "BitLocker" užšifruoto kompiuterio atrakinimui

Įjunkite "BitLocker" šifravimą, o "Windows" automatiškai atrakins jūsų diską kiekvieną kartą paleidus kompiuterį naudodamas TPM, įmontuotą į daugelį šiuolaikinių kompiuterių . Bet jūs galite nustatyti bet kokį USB "flash drive" kaip "paleisties" klavišą, kuris turi būti paleidžiamas, kol jūsų kompiuteris gali iššifruoti savo diską ir paleisti "Windows".

Tai veiksmingai prideda dviejų veiksnių autentifikavimą BitLocker šifravimui. Kiekvieną kartą, kai paleidžiate kompiuterį, prieš jį bus iššifruotas, turėsite pateikti USB raktą.

Pirmas žingsnis: įjunkite "BitLocker" (jei dar neturite)

Tai akivaizdžiai reikalauja "BitLocker" disko šifravimo, o tai reiškia tik tai veikia "Professional" ir "Enterprise" versijose sistemoje "Windows". Prieš atlikdami bet kurį iš žemiau pateiktų veiksmų, "SystemLogger" šifravimą į "System Drive" turėsite įjungti iš valdymo skydo.

Jei nenorite įjungti "BitLocker" kompiuteryje be TPM, galite pasirinkti sukurti paleidimo USB klavišą kaip sąrankos proceso dalį. Tai bus naudojama vietoj TPM. Toliau pateikti veiksmai yra būtini tik tuo atveju, jei įjungiate "BitLocker" kompiuteriuose su TPM, kuriuos turi dauguma šiuolaikinių kompiuterių.

Jei turite "Windows" pagrindinę versiją, negalėsite naudoti "BitLocker". Vietoj to gali būti įrenginio šifravimo funkcija, tačiau tai veikia kitaip nei "BitLocker" ir neleidžia pateikti paleisties klavišo.

Antras žingsnis: įgalinkite paleisties raktą grupės politikos redaktoriuje

Įjungę "BitLocker" , "Windows" grupės politikoje turėsite įjungti paleisties raktų reikalavimą. Norėdami atidaryti grupių politikos redagavimo priemonę, klaviatūroje paspauskite "Windows + R", "Run" dialogo lange įveskite "gpedit.msc" ir paspauskite Enter.

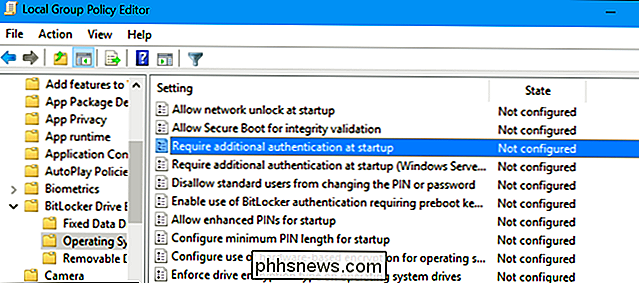

"Head to Computer Configuration"> "Administrative Templates"> "Windows" komponentai> "BitLocker" disko šifravimas> Operacinė sistema Vedi langelyje "Group Policy".

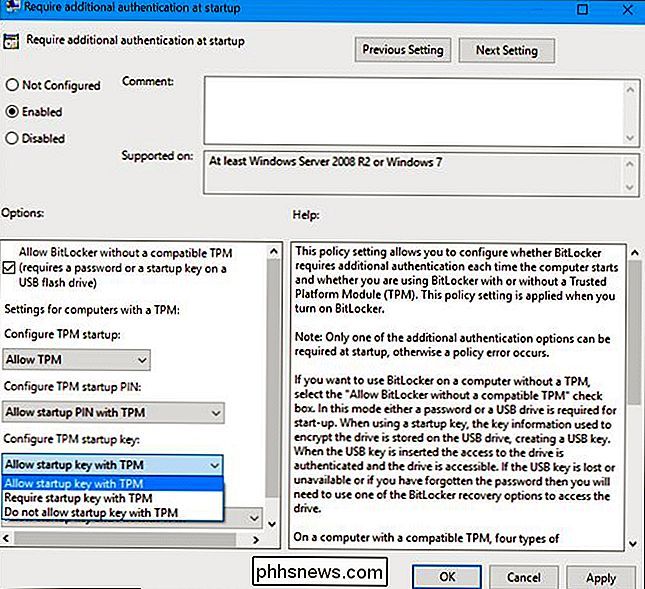

Dukart spustelėkite parinktį "Reikalauti papildomos autentifikacijos paleisties metu" dešinėje srityje.

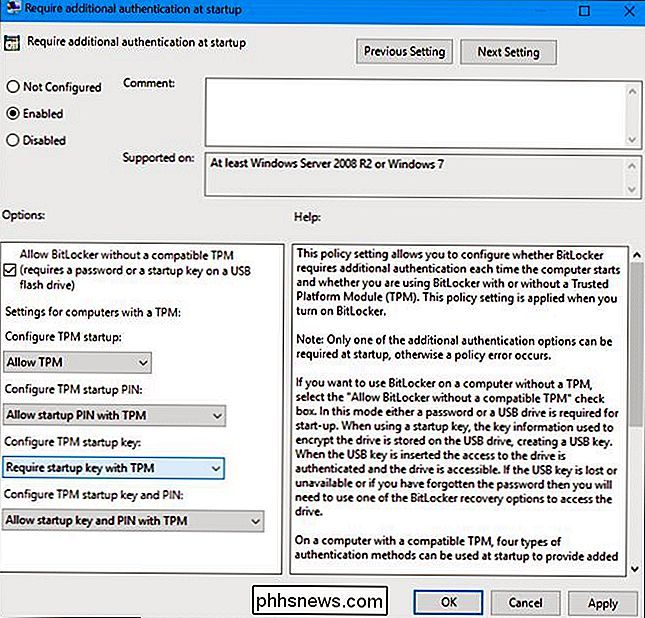

Čia pasirinkite langą "Enabled" lango viršuje. Tada spustelėkite langelį "Konfigūruoti TPM paleisties raktą" ir pasirinkite parinktį "Reikalauti paleidimo rakto su TPM". Spustelėkite "Gerai", jei norite išsaugoti pakeitimus.

Trečias veiksmas: konfigūruokite savo disko paleisties raktą

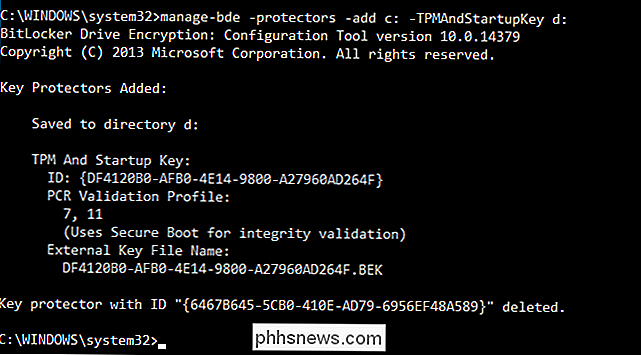

Dabar galite naudoti komandąmanage-bde, norėdami konfigūruoti USB diską savo "BitLocker" šifruotam vairuoti.

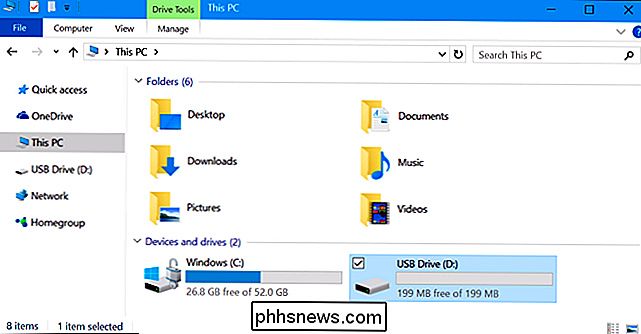

Pirma, įdėkite USB diską į savo kompiuterį. Atkreipkite dėmesį į USB įrenginio D disko raidę: žemiau pateiktame ekrano kopija. "Windows" įrašys į diską mažą .bek failą, taigi jis taps jūsų paleisties raktą.

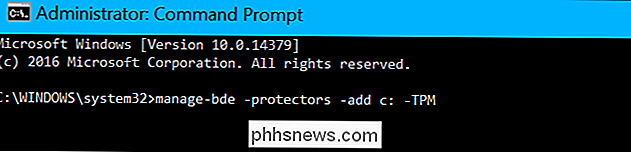

Tada paleiskite komandų eilutės langą kaip administratorių. "Windows 10" arba "8" dešiniuoju pelės mygtuku spustelėkite mygtuką Pradėti ir pasirinkite "Komandų eilutė (administratorius)". "Windows 7" meniu Pradėti raskite komandinę eilutę, dešiniuoju pelės mygtuku spustelėkite ją ir pasirinkite "Vykdyti kaip administratorius"

Vykdykite šią komandą. Žemiau pateikta komanda veikia jūsų C: diske, taigi, jei norite, kad būtų įjungtas kitas diskas, įveskite disko raidę, o nec:. Jums taip pat reikės įvesti prijungto USB disko raidę, kurią norite naudoti kaip paleidimo raktą, o nex:.

manage-bde -protectors -add c: -TPMAndStartupKey x:

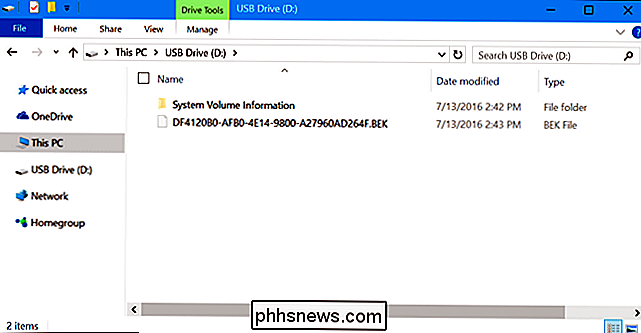

Raktas bus išsaugotas USB diske kaip paslėptas failas su failo plėtiniu .bek. Galite matyti jį, jei parodysite paslėptus failus.

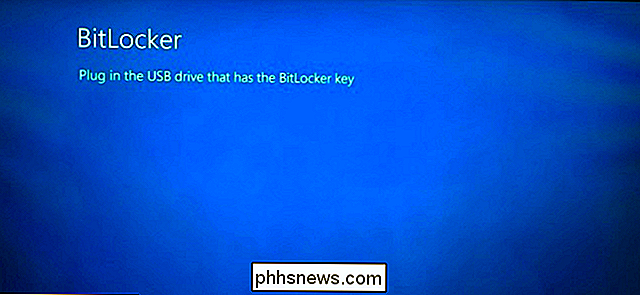

Kartą įkeliant kompiuterį būsite paprašyta įdėti USB diską. Būkite atsargūs, kai raktas - tas, kuris kopijas raktą iš jūsų USB disko, gali naudoti šią kopiją, kad atrakintumėte savo "BitLocker" užšifruotą diską.

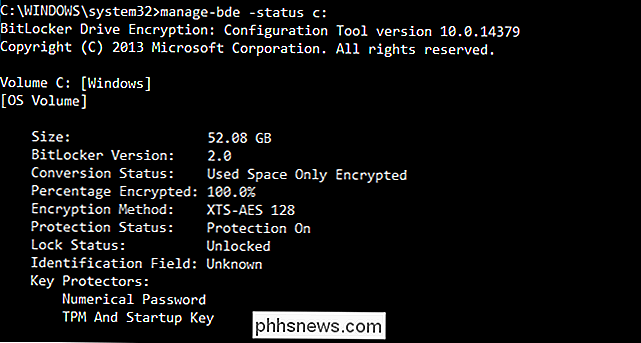

Norėdami patikrinti, ar TPMAndStartupKey apsauga buvo tinkamai įdėta, galite paleisti šią komandą:

manage-bde -status

(Čia parodytas "Numerical Password" raktų apsauga yra jūsų atkūrimo raktas.)

Kaip pašalinti paleidimo raktų reikalavimą

Jei pasikeisite savo nuomonę ir norite nutraukti reikalaujamą paleidimo raktas vėliau galite atšaukti šį pakeitimą. Pirma, grįžkite į "Group Policy" redaktorių ir pakeiskite parinktį "Leisti paleisties raktą naudojant TPM". Negalite palikti pasirinkimo "Reikalauti paleidimo rakto su TPM" arba "Windows" neleis pašalinti paleidimo rakto reikalavimo iš disko.

Tada atidarykite komandų eilutės langą kaip administratorių ir paleiskite šią komandą (dar kartą pakeiskitec:, jei naudojate kitą diską):

manage-bde -protectors -add c: -TPM

Tai pakeis "TPMandStartupKey" reikalavimą "TPM" reikalavimu, ištrynus PIN kodą. Jūsų "BitLocker" diskas bus automatiškai atrakintas paleidus kompiuterio TPM.

Norėdami patikrinti, ar tai sėkmingai atlikta, paleiskite būsenos komandą dar kartą:

manage-bde -status c:

Iš pradžių pabandykite iš naujo paleisti kompiuterį. Jei viskas veikia tinkamai ir jūsų kompiuteriui nereikia įkrauti USB disko, galite laisvai formatuoti diską arba tiesiog ištrinti BEK failą. Jūs taip pat galite tiesiog palikti jį savo diske - tas failas iš tikrųjų daugiau nebebus nieko darydamas.

Jei prarasite paleidimo raktą arba ištrinsite .bek failą iš disko, turėsite pateikti "BitLocker" atkūrimo kodą jūsų sistemos diskas. Turėtumėte išsaugoti kažkur saugiai, kai įjungėte "BitLocker" savo sistemos diske.

Vaizdo įrašų kreditas: Tonis Austinas / Flickr

Kaip fotografuoti ekrane "Apple Watch"

"Apple Watch" yra tikrai naudinga ir norite dalintis tokiais klausimais kaip jūsų fitneso ir veiklos pasiekimai, jūsų individualus laikrodžio veidas, gauti pranešimai ir beveik viską, kas yra jūsų žiūrėti ekrane. Laimei, labai lengva pamatyti savo laikrodžio ekrano kopiją. Nuo watchOS 3 turite žiūrėti ekrano kopijų funkciją.

Kaip sumažinti duomenų kiekį "Apple TV" naudoja

" Apple TV "yra mažai suderintu srautinio perdavimo įrenginys, turintis daugybę versijų, tačiau tai nėra visiškai taupus, kai kalbama apie jūsų interneto ryšys. SUSIJĘS: Ar galiausiai yra geras laikas nusipirkti "Apple TV"? Jei turite lėtesnį ryšį arba turite duomenų dangtelį, galite sumažinti kai kuriuos būdus duomenys, kuriuos "Apple TV" naudoja reguliariai.